Dalam dunia keamanan siber, ancaman yang terus berkembang membuat setiap sistem dan aplikasi rentan terhadap serangan. Salah satu ancaman yang paling berbahaya dan sulit dideteksi adalah serangan zero-day (nol hari). Istilah ini kerap muncul di dunia teknologi dan keamanan informasi, namun bagi banyak orang, konsep ini mungkin masih kurang familiar. Artikel ini akan menjelaskan secara mendetail apa itu zero-day, mengapa serangan ini sangat berbahaya, dan bagaimana cara terbaik untuk menanganinya.

Pengertian Zero-Day

- Zero-day adalah istilah yang merujuk pada kerentanan keamanan dalam perangkat lunak atau sistem yang belum diketahui oleh pengembang atau penyedia perangkat lunak. Disebut zero-day (nol hari) karena pengembang belum memiliki kesempatan untuk memperbaiki masalah tersebut sejak pertama kali ditemukan oleh pihak luar (biasanya peretas) dan dimanfaatkan dalam waktu singkat. Dalam konteks ini, “nol hari” berarti tidak ada waktu sama sekali bagi pengembang untuk merespons sebelum celah tersebut mulai dieksploitasi.

- Ketika peretas atau penyerang mengetahui adanya zero-day vulnerability, mereka dapat memanfaatkannya untuk menyusup ke sistem, mencuri data, atau bahkan mengendalikan perangkat tanpa sepengetahuan pemiliknya. Karena sifatnya yang tak terdeteksi, zero-day vulnerability merupakan salah satu jenis ancaman paling berbahaya.

Jenis-jenis Ancaman Zero-Day

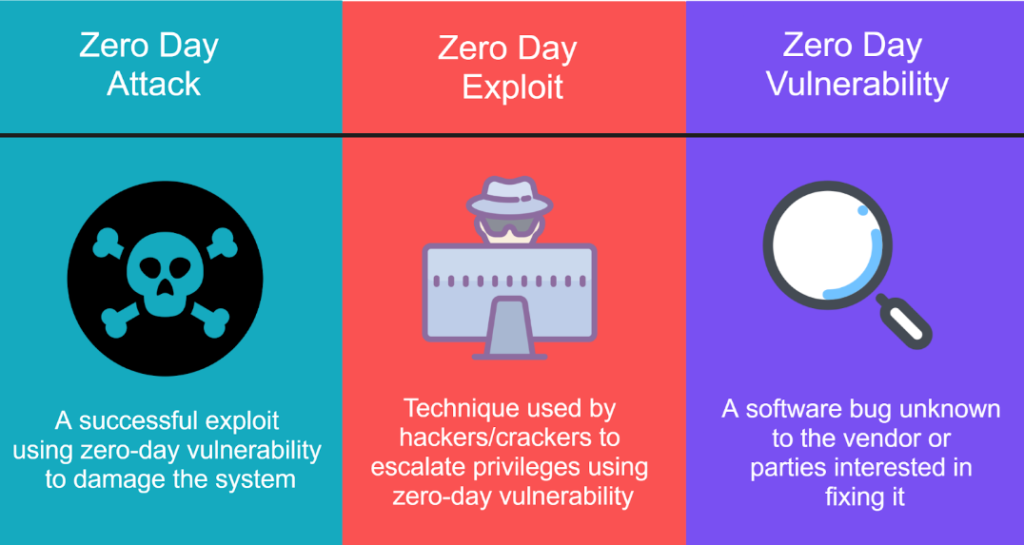

- Zero-Day Vulnerability: Kelemahan pada perangkat lunak yang belum diketahui oleh pengembang dan belum ada perbaikan atau patch.

- Zero-Day Exploit: Serangan yang dilancarkan dengan memanfaatkan zero-day vulnerability. Biasanya, ini merupakan kode atau perangkat lunak yang dirancang khusus untuk menyerang sistem yang memiliki celah tersebut.

- Zero-Day Attack: Aksi penyerangan yang dilakukan oleh peretas untuk memanfaatkan kerentanan tersebut guna mendapatkan akses atau merusak sistem target.

Bagaimana Zero-Day Attack Terjadi?

Zero-day attack biasanya mengikuti tahapan berikut:

- Identifikasi Celah Keamanan: Seorang peretas atau peneliti keamanan menemukan adanya kerentanan pada perangkat lunak. Celah ini bisa ditemukan melalui analisis kode, reverse engineering, atau metode lain.

- Pengembangan Exploit: Setelah celah ditemukan, peretas membuat kode atau alat khusus untuk memanfaatkan kelemahan tersebut. Alat ini dirancang untuk menargetkan perangkat lunak atau sistem yang rentan.

- Peluncuran Serangan: Setelah exploit siap, peretas meluncurkan serangan terhadap target yang rentan. Ini bisa berupa pencurian data, sabotase, atau pengambilalihan kendali sistem.

- Deteksi dan Respons: Ketika serangan mulai terdeteksi, pengembang perangkat lunak perlu bertindak cepat untuk mengidentifikasi dan memperbaiki celah tersebut sebelum lebih banyak sistem disusupi.

Dampak Serangan Zero-Day

Serangan zero-day dapat memiliki dampak yang sangat merugikan, terutama karena sulit dideteksi. Beberapa dampak utama dari serangan ini antara lain:

- Kehilangan Data: Serangan ini bisa mengakibatkan pencurian data sensitif, baik data perusahaan maupun data pribadi.

- Gangguan Operasional: Serangan dapat merusak atau mengganggu layanan dan operasi, yang mengakibatkan kerugian waktu dan uang bagi organisasi.

- Kerusakan Reputasi: Kebocoran data atau penyerangan terhadap sistem dapat merusak kepercayaan konsumen, yang berdampak pada reputasi organisasi.

- Kerugian Finansial: Pemulihan dari serangan zero-day sering kali membutuhkan biaya besar, termasuk pengeluaran untuk perbaikan sistem, pelatihan ulang, dan pemulihan data.

Menangani dan Mencegah Serangan Zero-Day

Karena sifatnya yang sulit diprediksi, mencegah serangan zero-day memerlukan pendekatan proaktif yang komprehensif. Beberapa cara yang umum digunakan meliputi:

- Penerapan Sistem Keamanan Berlapis: Dengan mengimplementasikan pendekatan keamanan berlapis (layered security), organisasi dapat memperkuat perlindungan di setiap level sistem, dari perangkat keras hingga perangkat lunak.

- Pemantauan dan Deteksi Ancaman: Menggunakan alat deteksi ancaman, seperti IDS (Intrusion Detection System), dapat membantu mendeteksi aktivitas mencurigakan yang mungkin terkait dengan serangan zero-day.

- Pembaruan Rutin: Pembaruan perangkat lunak secara berkala sangat penting untuk memperbaiki kerentanan yang baru ditemukan. Meskipun pembaruan tidak dapat sepenuhnya mencegah serangan zero-day, ini akan mengurangi kemungkinan serangan terhadap kerentanan yang sudah diketahui.

- Penggunaan Teknik Sandboxing: Sandboxing melibatkan pengujian perangkat lunak di lingkungan yang aman sebelum dirilis ke produksi. Ini dapat membantu mengidentifikasi potensi kerentanan sebelum digunakan secara luas.

- Pelatihan Keamanan Siber: Menyediakan pelatihan bagi karyawan tentang ancaman siber, termasuk zero-day, dapat mengurangi kemungkinan serangan berbasis manusia, seperti phishing atau social engineering.

- Bermitra dengan Pihak Ketiga: Banyak organisasi bekerja sama dengan pihak ketiga, seperti tim peneliti keamanan atau penyedia layanan keamanan, untuk meningkatkan kemampuan deteksi dan respons terhadap serangan zero-day.

Kesimpulan

Zero-day adalah ancaman yang nyata dalam keamanan siber modern, dan sifatnya yang tak terdeteksi membuatnya sangat berbahaya bagi organisasi dan individu. Memahami konsep zero-day dan dampaknya merupakan langkah awal untuk menghadapinya. Dengan pendekatan keamanan berlapis, pemantauan aktif, dan respons cepat, kita dapat meminimalkan risiko serangan zero-day dan melindungi sistem serta data dari ancaman yang mungkin muncul kapan saja.

Copyright © Maulana